Tại sao các công ty vẫn lưu trữ mật khẩu ở dạng văn bản thuần túy?

Một số công ty gần đây đã thừa nhận lưu trữ mật khẩu ở định dạng văn bản thuần túy. Điều đó giống như việc lưu trữ mật khẩu trong Notepad và lưu nó dưới dạng tệp .txt. Mật khẩu nên được ướp muối và băm để bảo mật, vậy tại sao điều đó không xảy ra vào năm 2019?

Tại sao mật khẩu không nên được lưu trữ trong văn bản thuần túy

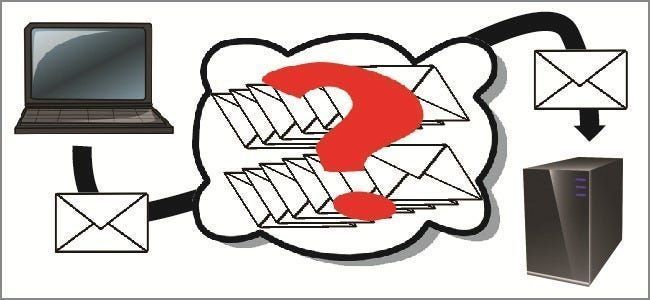

Khi một công ty lưu trữ mật khẩu ở dạng văn bản thuần túy, bất kỳ ai có cơ sở dữ liệu mật khẩu — hoặc bất kỳ tệp nào khác mà mật khẩu được lưu trữ — đều có thể đọc chúng. Nếu một tin tặc giành được quyền truy cập vào tệp, họ có thể xem tất cả các mật khẩu.

Lưu trữ mật khẩu dưới dạng văn bản thuần túy là một thực tế tồi tệ. Các công ty nên ướp muối và băm mật khẩu, là một cách nói khác của việc thêm dữ liệu bổ sung vào mật khẩu và sau đó xáo trộn theo cách không thể đảo ngược. Thông thường, điều đó có nghĩa là ngay cả khi ai đó đánh cắp mật khẩu từ cơ sở dữ liệu, chúng sẽ không thể sử dụng được. Khi bạn đăng nhập, công ty có thể kiểm tra xem mật khẩu của bạn có khớp với phiên bản xáo trộn được lưu trữ hay không — nhưng chúng không thể hoạt động ngược từ cơ sở dữ liệu và xác định mật khẩu của bạn.

Vậy tại sao các công ty lại lưu trữ mật khẩu dưới dạng bản rõ? Thật không may, đôi khi các công ty không coi trọng vấn đề bảo mật. Hoặc họ chọn cách thỏa hiệp bảo mật nhân danh sự tiện lợi. Trong các trường hợp khác, công ty làm mọi thứ đúng khi lưu trữ mật khẩu của bạn. Nhưng họ có thể bổ sung khả năng ghi nhật ký quá mức, ghi lại mật khẩu dưới dạng văn bản thuần túy.

Một số công ty đã lưu trữ mật khẩu không đúng cách

Bạn có thể đã bị ảnh hưởng bởi các hoạt động kém vì Người hùng Robin Hood , Google , Facebook , GitHub, Twitter và các mật khẩu khác được lưu trữ dưới dạng văn bản thuần túy.

Quảng cáoTrong trường hợp của Google, công ty đã băm và ướp muối thích hợp mật khẩu cho hầu hết người dùng. Nhưng Mật khẩu tài khoản G Suite Enterprise được lưu trữ dưới dạng văn bản thuần túy. Công ty cho biết đây là thực tế còn sót lại từ khi họ cung cấp cho quản trị viên miền các công cụ để khôi phục mật khẩu. Nếu Google đã lưu trữ mật khẩu đúng cách, điều đó sẽ không thể xảy ra. Chỉ quá trình đặt lại mật khẩu hoạt động để khôi phục khi mật khẩu được lưu trữ chính xác.

Khi Facebook cũng thừa nhận đã lưu trữ mật khẩu ở dạng văn bản thuần túy, nó không đưa ra nguyên nhân chính xác của vấn đề. Nhưng bạn có thể suy ra vấn đề từ bản cập nhật sau:

… Chúng tôi đã phát hiện ra nhật ký bổ sung của mật khẩu Instagram được lưu trữ ở định dạng có thể đọc được.

Đôi khi một công ty sẽ làm mọi thứ đúng khi ban đầu lưu trữ mật khẩu của bạn. Và sau đó thêm các tính năng mới gây ra sự cố. Ngoài Facebook, Người hùng Robin Hood , Github , và Twitter vô tình ghi lại mật khẩu văn bản thuần túy.

Ghi nhật ký rất hữu ích cho việc tìm kiếm các vấn đề trong ứng dụng, phần cứng và thậm chí cả mã hệ thống. Nhưng nếu một công ty không kiểm tra khả năng ghi nhật ký đó một cách kỹ lưỡng, nó có thể gây ra nhiều vấn đề hơn khả năng giải quyết.

Trong trường hợp của Facebook và Robinhood, khi người dùng cung cấp tên người dùng và mật khẩu của họ để đăng nhập, chức năng ghi nhật ký có thể xem và ghi lại tên người dùng và mật khẩu khi chúng được nhập. Sau đó, nó lưu trữ các bản ghi đó ở nơi khác. Bất kỳ ai có quyền truy cập vào các nhật ký đó đều có mọi thứ họ cần để tiếp quản tài khoản.

Trong những trường hợp hiếm hoi, một công ty như T-Mobile Australia có thể coi thường tầm quan trọng của bảo mật, đôi khi nhân danh sự thuận tiện. Trong một trao đổi Twitter kể từ khi bị xóa , một đại diện của T-Mobile giải thích với một người dùng rằng công ty lưu trữ mật khẩu ở dạng văn bản thuần túy. Lưu trữ mật khẩu theo cách đó cho phép đại diện dịch vụ khách hàng xem bốn chữ cái đầu tiên của mật khẩu cho mục đích xác nhận. Khi những người dùng Twitter khác chỉ ra mức độ tồi tệ nếu ai đó tấn công máy chủ của công ty, người đại diện đã trả lời:

Quảng cáoĐiều gì sẽ xảy ra nếu điều này không xảy ra vì bảo mật của chúng tôi tốt một cách đáng kinh ngạc?

Công ty đã xóa những dòng tweet đó và sau đó đã thông báo rằng tất cả mật khẩu sẽ sớm bị muối và băm . Nhưng tất cả chỉ không lâu trước khi công ty ai đó đã vi phạm hệ thống của nó . T-Mobile nói rằng mật khẩu bị đánh cắp đã được mã hóa, nhưng điều đó không tốt bằng mật khẩu băm.

Cách các công ty nên lưu trữ mật khẩu

Các công ty không bao giờ nên lưu trữ mật khẩu văn bản thuần túy. Thay vào đó, mật khẩu phải là muối, sau đó băm . Điều quan trọng là phải biết muối là gì và sự khác biệt giữa mã hóa và băm .

Salting thêm văn bản bổ sung vào mật khẩu của bạn

Mật khẩu muối là một khái niệm đơn giản. Về cơ bản, quá trình này sẽ thêm văn bản bổ sung vào mật khẩu bạn đã cung cấp.

Hãy nghĩ về nó giống như thêm số và chữ cái vào cuối mật khẩu thông thường của bạn. Thay vì sử dụng Mật khẩu cho mật khẩu của mình, bạn có thể nhập Mật khẩu123 (vui lòng không bao giờ sử dụng một trong hai mật khẩu này). Salting là một khái niệm tương tự: trước khi hệ thống băm mật khẩu của bạn, nó sẽ thêm văn bản vào.

Vì vậy, ngay cả khi một hacker đột nhập vào cơ sở dữ liệu và đánh cắp dữ liệu của người dùng, thì việc xác định mật khẩu thực sẽ khó hơn rất nhiều. Tin tặc sẽ không biết phần nào là muối và phần nào là mật khẩu.

Các công ty không nên sử dụng lại dữ liệu muối từ mật khẩu này sang mật khẩu khác. Nếu không, nó có thể bị đánh cắp hoặc bị hỏng và do đó vô dụng. Dữ liệu muối thay đổi một cách thích hợp cũng ngăn ngừa va chạm (sẽ nói thêm về điều đó ở phần sau).

Mã hóa không phải là tùy chọn thích hợp cho mật khẩu

Bước tiếp theo để lưu trữ đúng mật khẩu của bạn là băm mật khẩu. Không nên nhầm lẫn băm với mã hóa.

Quảng cáoKhi bạn mã hóa dữ liệu, bạn sẽ biến đổi nó một chút dựa trên một khóa. Nếu ai đó biết khóa, họ có thể thay đổi dữ liệu trở lại. Nếu bạn đã từng chơi với một chiếc chuông bộ giải mã cho bạn biết A = C thì bạn đã mã hóa dữ liệu. Biết rằng A = C, sau đó bạn có thể phát hiện ra rằng tin nhắn đó chỉ là một quảng cáo của Ovaltine.

Nếu một tin tặc đột nhập vào hệ thống có dữ liệu được mã hóa và chúng cũng có thể đánh cắp khóa mã hóa, thì mật khẩu của bạn cũng có thể là văn bản thuần túy.

Hashing biến mật khẩu của bạn thành chữ vô nghĩa

Băm mật khẩu về cơ bản biến mật khẩu của bạn thành một chuỗi văn bản khó hiểu. Bất kỳ ai nhìn vào một hàm băm sẽ thấy những thứ vô nghĩa. Nếu bạn đã sử dụng Password123, hàm băm có thể thay đổi dữ liệu thành 873kldk # 49lkdfld # 1. Một công ty nên băm mật khẩu của bạn trước khi lưu trữ ở bất kỳ đâu, theo cách đó, công ty không bao giờ có hồ sơ về mật khẩu thực của bạn.

Bản chất của băm đó làm cho nó trở thành một phương pháp tốt hơn để lưu trữ mật khẩu của bạn hơn là mã hóa. Trong khi bạn có thể giải mã dữ liệu đã mã hóa, bạn không thể hủy dữ liệu. Vì vậy, nếu một tin tặc đột nhập vào cơ sở dữ liệu, họ sẽ không tìm thấy chìa khóa để mở khóa dữ liệu đã băm.

Thay vào đó, họ sẽ phải làm những gì một công ty làm khi bạn gửi mật khẩu của mình. Băm đoán mật khẩu (nếu hacker biết phải sử dụng muối nào), băm nó, sau đó so sánh với hàm băm trong hồ sơ để khớp. Khi bạn gửi mật khẩu của mình cho Google hoặc Ngân hàng của bạn, họ sẽ làm theo các bước tương tự. Một số công ty, như Facebook, thậm chí có thể lấy đoán thêm để giải thích cho một lỗi đánh máy .

Quảng cáoNhược điểm chính của băm là, nếu hai người có cùng mật khẩu, thì họ sẽ kết thúc bằng băm. Kết quả đó được gọi là va chạm. Đó là một lý do khác để thêm muối thay đổi từ mật khẩu sang mật khẩu. Mật khẩu được băm và ướp muối đầy đủ sẽ không có bất kỳ kết quả phù hợp nào.

Cuối cùng, tin tặc có thể phá vỡ dữ liệu được băm, nhưng đó chủ yếu là một trò chơi kiểm tra mọi mật khẩu có thể tưởng tượng được và hy vọng có một sự trùng khớp. Quá trình này vẫn cần thời gian, do đó bạn có thời gian để bảo vệ chính mình.

Bạn có thể làm gì để bảo vệ chống vi phạm dữ liệu

Bạn không thể ngăn các công ty xử lý mật khẩu của bạn không đúng cách. Và thật không may, nó phổ biến hơn mức bình thường. Ngay cả khi các công ty lưu trữ đúng mật khẩu của bạn, tin tặc có thể xâm phạm hệ thống của công ty và lấy cắp dữ liệu đã băm.

Trước thực tế đó, bạn không bao giờ nên sử dụng lại mật khẩu. Thay vào đó, bạn nên cung cấp một mật khẩu phức tạp khác nhau cho mọi dịch vụ bạn sử dụng. Bằng cách đó, ngay cả khi kẻ tấn công tìm thấy mật khẩu của bạn trên một trang web, chúng không thể sử dụng mật khẩu đó để đăng nhập vào tài khoản của bạn trên các trang web khác. Mật khẩu phức tạp là cực kỳ quan trọng vì mật khẩu của bạn càng dễ đoán thì tin tặc càng sớm có thể đột nhập quá trình băm. Bằng cách làm cho mật khẩu phức tạp hơn, bạn đang mua thời gian để giảm thiểu thiệt hại.

Sử dụng mật khẩu duy nhất cũng giảm thiểu thiệt hại đó. Tối đa, tin tặc sẽ có quyền truy cập vào một tài khoản và bạn có thể thay đổi một mật khẩu dễ dàng hơn hàng chục mật khẩu. Mật khẩu phức tạp khó nhớ, vì vậy chúng tôi giới thiệu một trình quản lý mật khẩu . Trình quản lý mật khẩu tạo và ghi nhớ mật khẩu cho bạn và bạn có thể điều chỉnh chúng để tuân theo các quy tắc mật khẩu của gần như bất kỳ trang web nào.

Một số, như LastPass và 1 Mật mã , thậm chí cung cấp các dịch vụ kiểm tra xem mật khẩu hiện tại của bạn có bị xâm phạm hay không.

Quảng cáoMột lựa chọn tốt khác là bật xác thực hai bước . Bằng cách đó, ngay cả khi tin tặc xâm phạm mật khẩu của bạn, bạn vẫn có thể ngăn truy cập trái phép vào tài khoản của mình.

Mặc dù bạn không thể ngăn một công ty xử lý sai mật khẩu của mình, nhưng bạn có thể giảm thiểu sự cố bằng cách bảo mật đúng cách cho mật khẩu và tài khoản của mình.

CÓ LIÊN QUAN: Tại sao bạn nên sử dụng Trình quản lý mật khẩu và Cách bắt đầu

ĐỌC TIẾP- & rsaquo; Chống rơi MIL-SPEC là gì?

- & rsaquo; Cách tìm Spotify của bạn được gói vào năm 2021

- & rsaquo; Thứ Hai điện tử năm 2021: Ưu đãi công nghệ tốt nhất

- & rsaquo; Hàm so với Công thức trong Microsoft Excel: Sự khác biệt là gì?

- & rsaquo; 5 trang web Mọi người dùng Linux nên đánh dấu

- & rsaquo; Thư mục máy tính là 40: Ngôi sao Xerox đã tạo ra màn hình như thế nào

Josh Hendrickson

Josh Hendrickson Josh Hendrickson là Tổng biên tập của Review Geek. Ông đã làm việc trong lĩnh vực CNTT gần một thập kỷ, trong đó có bốn năm dành cho việc sửa chữa và bảo dưỡng máy tính cho Microsoft. Anh ấy cũng là một người đam mê nhà thông minh, người đã chế tạo chiếc gương thông minh của riêng mình chỉ bằng một khung, một số thiết bị điện tử, Raspberry Pi và mã nguồn mở.

Đọc đầy đủ tiểu sử